Es una situación habitual para los desarrolladores. Estás a punto de lanzar tu último producto IoT cuando te enteras de que debes cumplir nuevas directrices o normativas de ciberseguridad que no se tuvieron en cuenta durante el proceso de desarrollo. Tal vez se entere de que no puede vender en un mercado previsto, como la Unión Europea (UE). Con la Ley de Ciberresiliencia (CRA), esto es una posibilidad muy real.

La CRA, una nueva normativa de ciberseguridad de gran alcance, se aplica a prácticamente todos los dispositivos conectados -y a cualquier dispositivo con capacidad para conectarse directa o indirectamente a otro dispositivo o red- que vayan a venderse o distribuirse en la UE.

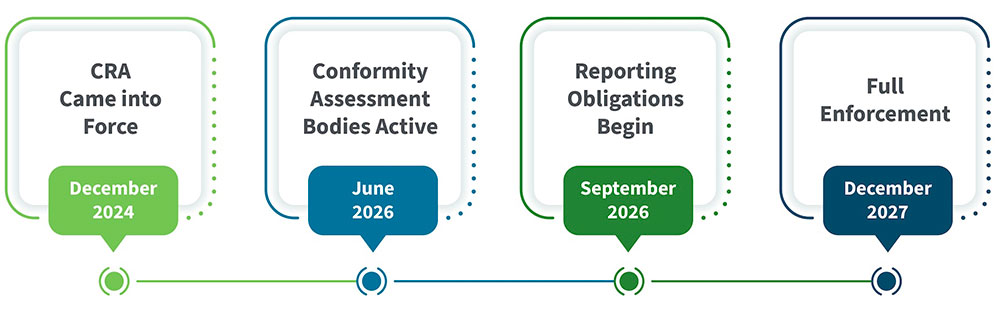

Oficialmente adoptada a finales de 2024, los plazos de aplicación de la CRA se acercan rápidamente. En esta entrada del blog, explicamos lo que fabricantes, OEM (fabricantes de equipos originales) y distribuidores deben saber sobre la CRA y cómo empezar a sentar las bases para su cumplimiento.

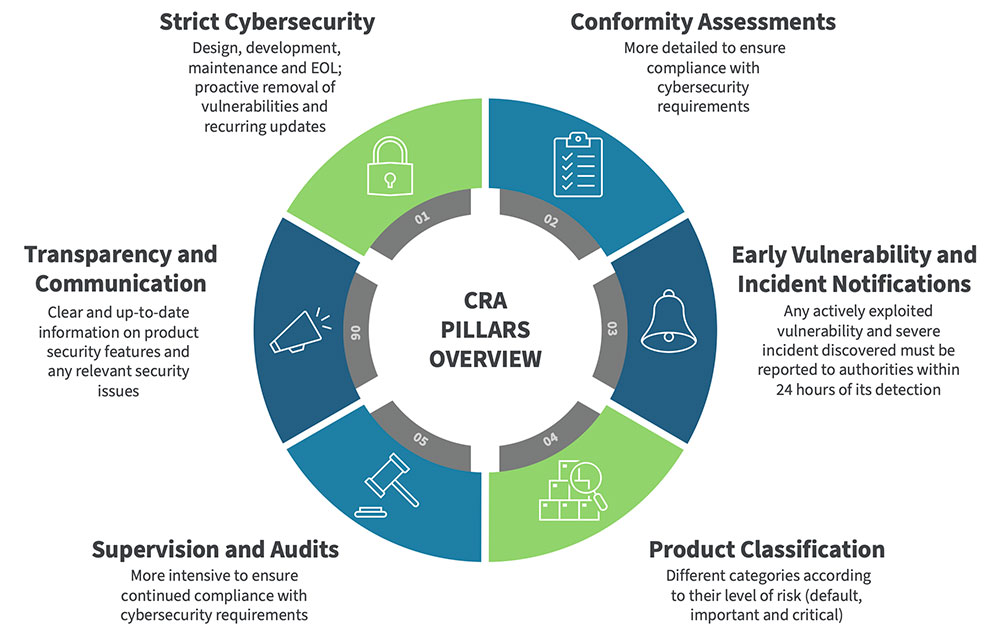

La Ley de Ciberresiliencia de la UE es un marco normativo destinado a reforzar la ciberseguridad de los productos digitales. A diferencia de normativas anteriores centradas en la protección de datos, la CRA aborda la seguridad de los propios productos. Exige que las protecciones se incorporen desde la fase de diseño y se mantengan durante la asistencia posterior a la comercialización.

¿Qué es la legislación de la Ley de Ciberresiliencia? La legislación CRA (Cyber Resilience Act) se aplica a casi cualquier producto con elementos digitales. Para ser vendidos o distribuidos en la UE, los productos cubiertos deben cumplir la CRA y llevar un marcado CE que demuestre su conformidad.

En esencia, la CRA beneficia a los consumidores y a las empresas al establecer una base de referencia para las prácticas de ciberseguridad que los protege de los crecientes riesgos de seguridad IoT . Además, favorece un ecosistema digital más transparente en el mercado europeo.

La CRA tiene un alcance excepcionalmente amplio, pues afecta a cualquier organización que desarrolle, fabrique, importe o distribuya productos con elementos digitales para el mercado de la UE. No se limita a las empresas con sede en Europa. Cualquier empresa que comercialice un producto cualificado en el mercado de la UE debe cumplir la normativa, independientemente de la ubicación de sus instalaciones de fabricación.

El Reglamento establece un modelo de responsabilidad compartida, con obligaciones definidas para las partes interesadas a lo largo del ciclo de vida del producto. Esto tiene implicaciones de gran alcance para la cadena de suministro digital.

Industrias y funciones afectadas por la CRA

Aunque los fabricantes tienen las obligaciones más amplias, la CRA afecta a una amplia gama de empresas, entre ellas:

- Proveedores de hardware que suministran componentes con elementos digitales

- Proveedores de software cuyas aplicaciones tienen funciones de conectividad

- Integradores de sistemas que combinan componentes de terceros en soluciones completas

- Importadores o distribuidores de productos conexos

Para cumplir los requisitos de la CRA, los responsables de compras, los jefes de producto, los profesionales de la seguridad y los responsables técnicos deben trabajar juntos para garantizar la conformidad.

Productos afectados por la CRA

Los productos de CRA abarcan prácticamente todos los segmentos del mercado, incluidos:

- Controladores industriales, pasarelas y redes de sensores

- Infraestructuras conectadas para la energía, el transporte y los servicios públicos

- Sistemas de punto de venta al por menor (TPV), quioscos interactivos y equipos de aprendizaje a distancia

En resumen, si un producto incluye elementos digitales y se conecta -directa o indirectamente- a otros dispositivos o redes, es probable que entre en el ámbito de la CRA, a menos que esté específicamente exento por otras normas de ciberseguridad.

Según las directrices de la CRA, se espera que los fabricantes y vendedores adopten una postura de responsabilidad continua. Deben empezar por seguir las mejores prácticas de "seguridad desde el diseño" y luego mantener la vigilancia frente a las vulnerabilidades emergentes.

Estos requisitos van mucho más allá de la certificación tradicional en el punto de venta, por ejemplo, creando obligaciones continuas para mantener bien informados a los usuarios finales y a los organismos reguladores durante todo el ciclo de vida del producto.

Principios de diseño seguro

La CRA obliga a los fabricantes a tener en cuenta la ciberseguridad desde las primeras fases de desarrollo. Los dispositivos deben someterse a una evaluación formal del riesgo de ciberseguridad e incorporar las protecciones adecuadas. Esto implica, entre otras cosas

- Garantizar que los productos se distribuyen sin vulnerabilidades explotables conocidas.

- Utilizar configuraciones seguras por defecto

- Implantación de sistemas de autenticación para impedir el acceso no autorizado

- Protección de la confidencialidad de los datos mediante mecanismos de cifrado de última generación.

- Minimizar las superficies de ataque reduciendo las interfaces y la exposición innecesarias.

Para muchos fabricantes, el cumplimiento de las directrices de la CRA exigirá cambios fundamentales en los flujos de trabajo de diseño. La normativa no solo afecta a la arquitectura de los dispositivos, sino también al desarrollo del firmware y la documentación de los productos.

Supervisión y actualización continuas de los riesgos

La seguridad no es una obligación puntual. Según la CRA, los fabricantes deben vigilar las nuevas amenazas durante todo el periodo de soporte del producto. Cuando se detecta un problema de seguridad, deben suministrarse actualizaciones sin demora.

Estas actualizaciones deben ser gratuitas y fáciles de aplicar para los usuarios. También deben distribuirse de forma segura, para garantizar que las vulnerabilidades se solucionan o reducen con prontitud y, cuando proceda en el caso de las actualizaciones de seguridad, de forma automática.

Estos requisitos requieren servicios como Digi ConnectCoreConnectCore® Cloud Services, que garantizan comunicaciones seguras de extremo a extremo con seguridad de la capa de transporte (TLS), autenticación basada en certificados y cifrado. Las vulnerabilidades pueden abordarse aprovechando la función de actualización segura de software incluida en nuestros servicios en la nube para desplegar de forma segura y fiable dichos parches y correcciones de forma remota por aire (OTA). Además, con la funcionalidad de plantillas, las flotas de dispositivos OEM pueden escanearse, actualizarse y mantenerse automáticamente de acuerdo con la configuración establecida. Al aprovechar las plantillas, los clientes OEM pueden ahorrar tiempo, reducir errores, minimizar el esfuerzo y gestionar la escala cuando se necesitan actualizaciones de configuración, así como garantizar la coherencia y la estandarización en todos los dispositivos desplegados en el campo.

Más información Servicios en la nubeDigi ConnectCore simplifica el cumplimiento de la seguridad para grandes flotas de dispositivos IoT .

Notificación obligatoria de incidentes

Si se explota activamente una vulnerabilidad o se produce un incidente de seguridad significativo, la ACC exige a los fabricantes que lo notifiquen tanto a la Agencia de Ciberseguridad de la Unión Europea (ENISA) como a un Equipo de Respuesta a Incidentes de Seguridad Informática (CSIRT) designado. Las alertas iniciales deben enviarse en un plazo de 24 horas, con un seguimiento obligatorio en los plazos de 72 horas, 14 días y 30 días, tal como se establece en el artículo 14, "Obligaciones de notificación de los fabricantes".

Estos estrictos plazos exigen una detección y respuesta rápidas. El incumplimiento puede acarrear importantes consecuencias, como multas de hasta 15 millones de euros o el 2,5% de la facturación anual global.

Documentación y conformidad de los productos

Para demostrar el cumplimiento de la ACC, los fabricantes deben conservar documentación que describa cómo sus productos cumplen los requisitos reglamentarios al menos durante el periodo de soporte. Esto incluye, entre otras cosas, una copia de la declaración de conformidad de la UE, los expedientes técnicos, las evaluaciones de conformidad y la lista de materiales del software (SBOM).

Este nivel de documentación representa uno de los aspectos de la preparación para la CRA que requiere más recursos, especialmente para las empresas que gestionan grandes flotas de dispositivos conectados. Mantener los registros actualizados en todas las líneas de productos, realizar un seguimiento de los cambios de firmware y garantizar la trazabilidad de las medidas de seguridad requerirá procesos internos sólidos y servicios como Digi ConnectCore Security Services, que pueden ayudar a automatizar la documentación de cumplimiento.

A pesar de la idea errónea de que la CRA es una preocupación lejana, las obligaciones clave se acercan rápidamente.

Es importante señalar que la CRA no sólo se aplica a los nuevos diseños, sino también a las renovaciones de productos. Es probable que cualquier actualización significativa de un producto existente después de diciembre de 2027 dé lugar a requisitos de cumplimiento.

A esto hay que añadir una excepción en el artículo 69, "Disposiciones transitorias". Las obligaciones establecidas en el artículo 14, "Obligaciones de información de los fabricantes", se aplicarán a todos los productos que entren en el ámbito de aplicación de este reglamento y se comercialicen antes de diciembre de 2027.

Dada la profundidad de los cambios técnicos y organizativos implicados, los fabricantes, los OEM y los integradores de sistemas deberían empezar a prepararse ya.

Vea nuestro seminario web para saber más sobre cómo cumplir los plazos de la CRA.

El cumplimiento de los exhaustivos requisitos de la CRA requiere una enfoque holístico de la seguridad integrada. Digi está preparado para ayudar, con Digi ConnectCore Soluciones integradas que apoyan el desarrollo seguro de productos, la gestión remota del ciclo de vida, los informes sobre vulnerabilidades y la documentación.

El cumplimiento de los exhaustivos requisitos de la CRA requiere una enfoque holístico de la seguridad integrada. Digi está preparado para ayudar, con Digi ConnectCore Soluciones integradas que apoyan el desarrollo seguro de productos, la gestión remota del ciclo de vida, los informes sobre vulnerabilidades y la documentación.

Más que un simple proveedor de soluciones, Digi aspira a ser un socio a largo plazo para la innovación de productos seguros en el mercado de la UE. Hemos seguido de cerca la CRA desde sus primeros borradores y nos comprometemos a ayudar a nuestros clientes a satisfacer las cambiantes necesidades de cumplimiento.

Trabajamos con cada cliente para desarrollar un paquete de servicios a medida que se ajuste a sus objetivos específicos.

Seguridad integrada con Digi TrustFence

Digi TrustFence® es un marco de seguridad fundamental integrado en las plataformas de hardware de Digi. Permite a los fabricantes aplicar principios de seguridad por diseño, ayudando a cumplir los requisitos de la CRA desde el primer día. TrustFence incluye funciones como el arranque seguro, la gestión de identidades, el almacenamiento cifrado y las actualizaciones seguras de firmware, lo que crea una base sólida para la resistencia de por vida.

Digi TrustFence® es un marco de seguridad fundamental integrado en las plataformas de hardware de Digi. Permite a los fabricantes aplicar principios de seguridad por diseño, ayudando a cumplir los requisitos de la CRA desde el primer día. TrustFence incluye funciones como el arranque seguro, la gestión de identidades, el almacenamiento cifrado y las actualizaciones seguras de firmware, lo que crea una base sólida para la resistencia de por vida.

Estas protecciones integradas reducen el riesgo de costosos rediseños que, de otro modo, podrían derivarse del descubrimiento de vulnerabilidades en una fase avanzada del proceso de desarrollo. Además, apoyan el cumplimiento de los requisitos de la CRA, por ejemplo, las configuraciones seguras por defecto, la confidencialidad de los datos y la reducción de la superficie de ataque .

Seguridad del ciclo de vida con Digi ConnectCore Security Services y Digi ConnectCore Cloud Services

Los servicios de seguridadDigi ConnectCore ayudan a cumplir los requisitos de postcomercialización de la CRA mediante la supervisión de dispositivos en busca de vulnerabilidades a lo largo de su ciclo de vida. Gracias a Digi ConnectCore Cloud Services, los fabricantes de equipos originales pueden entregar actualizaciones de firmware de forma segura y mantener la visibilidad en toda la flota de productos. Funciones como los informes automatizados de vulnerabilidades y exposiciones comunes (CVE), disponibles en nuestros servicios de seguridad, y la implementación automatizada de parches, disponible en nuestros servicios en la nube, respaldan el cumplimiento continuo y la respuesta rápida a las vulnerabilidades.

Simplificación de la documentación y preparación para el cumplimiento de la normativa

La CRA exige una documentación técnica exhaustiva, registros bien mantenidos y una descripción de los procesos de gestión de vulnerabilidades puestos en marcha. Los servicios de seguridad Digi ConnectCore cumplen estos requisitos analizando automáticamente los SBOM personalizados para clasificar los CVE, eliminando los falsos positivos y permitiendo a los OEM centrarse en los más críticos. Además, los OEM pueden aprovechar nuestra capa de seguridad meta-digi que incluye una colección de parches de seguridad preintegrados para Digi Embedded Yocto (DEY), el paquete de soporte de placa (BSP), el kernel de Linux y el cargador de arranque. Estos datos agilizan la creación de archivos técnicos y ayudan a cumplir las obligaciones de información de la CRA, incluidas las notificaciones de ENISA y CSIRT y las evaluaciones de conformidad.

Al centralizar la recopilación de datos relacionados con la seguridad, Digi reduce la carga de trabajo de documentación de los equipos de ingeniería y cumplimiento, lo que facilita el mantenimiento de la preparación para auditorías en todas las implantaciones integradas.

El tiempo corre en contra de la CRA. Aunque aún faltan meses para su plena aplicación, los preparativos deben comenzar inmediatamente para proteger su acceso al mercado de la UE. Tome estas medidas proactivas para garantizar una transición más fluida:

- Evaluar la postura de ciberseguridad de los productos actuales y futuros

- Revise sus prácticas de desarrollo, supervisión y documentación

- Evaluar a los proveedores y socios en busca de capacidades alineadas con CRA.

- Creación o actualización de planes de vulnerabilidad y respuesta a incidentes

- Cree una hoja de ruta para el cumplimiento de la normativa en todo el ciclo de vida del producto

No espere hasta el último momento. Empiece ahora a convertir el cumplimiento de la CRA en una ventaja competitiva.

Vea nuestra inmersión profunda en requisitos de ciberseguridad y preparación para el CRA.

Preguntas frecuentes sobre la Ley de Ciberresiliencia

¿Por qué se introdujo la CRA?

La Unión Europea quiere hacer frente a los crecientes riesgos de ciberseguridad en un mundo cada vez más conectado. Muchos productos del mercado carecen de medidas de seguridad suficientes, lo que los hace vulnerables a los ataques. La CRA garantiza que los consumidores y las empresas puedan confiar en que los productos cumplen unas normas mínimas de ciberseguridad.

¿A quién se aplica la CRA?

La CRA se aplica a:

-

Fabricantes de productos de hardware y software comercializados en la UE

-

Importadores y distribuidores de estos productos

-

Algunos mercados en línea que facilitan su venta

¿Qué productos están cubiertos por la CRA?

La CRA abarca todos los productos con elementos digitales (hardware o software) que puedan conectarse directa o indirectamente a una red y vayan a venderse en la UE. Algunos ejemplos son:

-

Dispositivos inteligentesIoT, wearables, electrodomésticos, dispositivos médicos)

-

Sistemas operativos y aplicaciones

-

Sistemas de control industrial

-

Software de seguridad y cortafuegos

-

Y cualquier otro dispositivo capaz de conectarse a Internet

¿Hay productos excluidos de los requisitos de la CRA?

Sí. Quedan excluidos los productos ya regulados por normas sectoriales de la UE con requisitos de ciberseguridad equivalentes (como dispositivos médicos, aviación o automóviles). También están exentos los programas informáticos de código abierto desarrollados o suministrados al margen de la actividad comercial.

¿Cuáles son las principales obligaciones de la CRA para los fabricantes?

Los fabricantes deben hacer lo siguiente:

-

Diseñar y desarrollar productos pensando en la ciberseguridad ("seguridad desde el diseño")

-

Proporcionar una declaración de conformidad y el marcado CE

-

Garantizar que los productos reciban actualizaciones de seguridad durante su vida útil prevista o, como mínimo, cinco años.

-

Informar a ENISA (Agencia de Ciberseguridad de la UE) en un plazo de 24 horas de las vulnerabilidades e incidentes activamente explotados.

¿Cuáles son las obligaciones de la CRA para importadores y distribuidores?

Deben asegurarse de que los productos cumplen la ACC antes de comercializarlos. Esto incluye comprobar el marcado CE, las declaraciones de conformidad y que los fabricantes cumplen sus obligaciones de seguridad.

¿Cómo se demostrará el cumplimiento de la CRA?

El cumplimiento se demuestra a través de:

-

Autoevaluación del fabricante para productos de riesgo estándar

-

Evaluaciones de conformidad de terceros para productos de alto riesgo (como sistemas de gestión de identidades, gestores de contraseñas o software crítico para la seguridad).

¿Cuáles son las sanciones por incumplimiento de la CRA?

Las multas pueden ser de hasta:

-

15 millones de euros o el 2,5% del volumen de negocios mundial anual (la cifra más alta) por infracciones graves

-

10 millones de euros o el 2% del volumen de negocios por incumplimiento de las obligaciones

-

5 millones de euros o el 1% del volumen de negocios por información incorrecta, incompleta o engañosa

¿Cuándo se aplicará la CRA?

-

El CRA entró en vigor en diciembre de 2024

-

La mayoría de las disposiciones se aplicarán tras un periodo transitorio de 36 meses en 2027

-

Las obligaciones de notificación de vulnerabilidades se aplicarán antes, a los 21 meses

¿Cómo beneficia la CRA a los consumidores?

Los consumidores de productos conectados se benefician de múltiples maneras, entre ellas:

-

Mayor confianza en los productos digitales

-

Mejor protección contra los ciberataques

-

Mayor vida útil de los productos gracias a las actualizaciones de seguridad obligatorias

¿Cómo afecta la CRA a las empresas?

La CRA afecta a las empresas de varias maneras. Por ejemplo:

-

La ACC crea unas condiciones equitativas con normas armonizadas en toda la UE

-

Reduce los costes de cumplimiento de múltiples normativas nacionales

-

Aumenta la responsabilidad de los productos inseguros