Miles de millones de dispositivos conectados alimentan hogares, empresas e industrias, pero la seguridad IoT sigue siendo una preocupación creciente. Para 2030, los expertos prevén más de

40.000 millones dispositivos IoT en todo el mundo, lo que crea enormes oportunidades y graves riesgos. Los ciberdelincuentes intentan constantemente explotar los puntos débiles de los dispositivos inteligentes, lo que provoca filtraciones de datos, tomas de control de sistemas e interrupciones en el mundo real.

La seguridad en el Internet de las Cosas requiere un enfoque proactivo, desde un cifrado sólido hasta una gestión segura de los dispositivos. Las empresas que no protegen sus ecosistemas IoT se arriesgan a sufrir costosos ataques y daños a su reputación. Y los fabricantes de equipos originales se enfrentan hoy a un escrutinio y unos requisitos cada vez mayores en torno a la seguridad del ciclo de vida a largo plazo y la gestión de los dispositivos que sacan al mercado. Digi ofrece soluciones de seguridad IoT de confianza que ayudan a las empresas a proteger sus redes y a adelantarse a las amenazas emergentes en un mundo cada vez más conectado.

¿Qué es la seguridad de IoT ?

¿Qué es la seguridad IoT ? Es la práctica de proteger los dispositivos conectados, las redes y los datos de las ciberamenazas. Hoy en día, incluso con una mayor concienciación sobre los riesgos, las amenazas a la ciberseguridad tienden a aumentar. Y no sólo los equipos informáticos deben ser diligentes: es responsabilidad de todos. Hoy en día, tanto las empresas como los consumidores confían en los sistemas conectados para la automatización, la eficiencia y la información en tiempo real, lo que significa que es esencial contar con medidas de seguridad sólidas.

La seguridad de los dispositivosIoT implica cifrado, autenticación segura, actualizaciones de firmware y supervisión de la red para evitar accesos no autorizados y fugas de datos. Sin estas salvaguardas, los atacantes pueden explotar las vulnerabilidades, interrumpir las operaciones y robar información confidencial.

Las empresas deben integrar de forma proactiva protocolos de seguridad en todos los niveles, desde la fabricación de dispositivos hasta la transmisión de datos. Un ecosistema IoT bien protegido garantiza la fiabilidad, evita el tiempo de inactividad y genera confianza en la tecnología conectada. A medida que evolucionan las amenazas, las organizaciones necesitan estrategias de seguridad sólidas y adaptables para defenderse de los riesgos emergentes en un mundo interconectado.

Por qué es importante proteger el IoT

Asegurar el IoT es crucial porque los ciberdelincuentes buscan constantemente explotar los puntos débiles de los dispositivos conectados. A medida que más industrias integran la tecnología IoT , aumenta el riesgo de filtración de datos, pérdidas financieras e interrupciones operativas.

Asegurar el IoT es crucial porque los ciberdelincuentes buscan constantemente explotar los puntos débiles de los dispositivos conectados. A medida que más industrias integran la tecnología IoT , aumenta el riesgo de filtración de datos, pérdidas financieras e interrupciones operativas.

Una sola vulnerabilidad en un sensor industrial, un sistema doméstico inteligente o un dispositivo sanitario puede poner en peligro datos confidenciales y acarrear graves consecuencias. La seguridad de los dispositivos del Internet de las Cosas protege contra la piratería informática, los accesos no autorizados y los ataques de malware que podrían poner en peligro a las empresas y exponer la información de los consumidores.

El creciente número de dispositivos conectados hace que la seguridad sea una prioridad absoluta tanto para las empresas como para los particulares. Mediante la implementación de autenticación robusta, cifrado y segmentación de red, las organizaciones pueden salvaguardar sus ecosistemas IoT y prevenir costosos incidentes cibernéticos que amenazan la seguridad, la privacidad y la continuidad del negocio.

Repercusiones económicas y operativas de las violaciones de la seguridad de IoT

Las brechas de seguridad IoT pueden causar pérdidas económicas, sanciones legales y caos operativo. Un ciberataque a un sistema IoT industrial puede detener la producción, mientras que una violación de datos en IoT sanitario puede exponer los historiales de los pacientes y dar lugar a demandas judiciales.

Las brechas de seguridad IoT pueden causar pérdidas económicas, sanciones legales y caos operativo. Un ciberataque a un sistema IoT industrial puede detener la producción, mientras que una violación de datos en IoT sanitario puede exponer los historiales de los pacientes y dar lugar a demandas judiciales.

En 2023, los incidentes de ciberseguridad de todo tipo -incluidos los relacionados con dispositivos IoT costarán a las empresas unos 10,5 billones de dólares en todo el mundo.

Entre las consecuencias de los fallos de seguridad de IoT se incluyen:

- Pérdida de ingresos por inactividad operativa

- Multas por incumplimiento de la normativa sobre datos

- Daños a la reputación y pérdida de confianza de los clientes

- El robo de propiedad intelectual afecta a la competitividad

- Aumento de los costes de reparación y mejora de la ciberseguridad

Las organizaciones deben priorizar las medidas de seguridad proactivas para evitar estas costosas interrupciones y mantener una infraestructura IoT resistente.

La adopción generalizada y la integración en todos los sectores aumentan los riesgos de seguridad de los dispositivos conectados a Internet. Desde los asistentes domésticos inteligentes hasta los sensores industriales, cada dispositivo presenta un punto de entrada potencial para los ciberdelincuentes.

Las vulnerabilidades sin parches, la autenticación débil y la transmisión de datos insegura crean graves amenazas. Los piratas informáticos pueden aprovechar estas lagunas para lanzar ataques de ransomware, robar datos o manipular sistemas.

Proteger la Internet de los objetos requiere una estrategia de defensa por capas que garantice el cifrado, las actualizaciones periódicas y la segmentación de la red. A medida que IoT se expande, las empresas y los consumidores deben permanecer vigilantes, reconociendo los riesgos antes de que se conviertan en incidentes de seguridad importantes. Reforzar la seguridad de los dispositivos evita costosas brechas y protege las infraestructuras críticas de las ciberamenazas.

Sensores IoT

Los sensores IoT recopilan y transmiten datos en tiempo real en todos los sectores, desde la sanidad hasta la fabricación. Sin embargo, estos dispositivos suelen carecer de seguridad integrada, lo que los hace vulnerables a las ciberamenazas.

Los atacantes pueden manipular los datos de los sensores, provocando lecturas inexactas en procesos industriales o sistemas de monitorización de pacientes. Los riesgos de seguridad IoT aumentan cuando los sensores se conectan a redes desprotegidas, lo que permite a los hackers interceptar o alterar la información. Los protocolos de autenticación débiles y el firmware obsoleto los convierten en objetivos fáciles para los ciberdelincuentes.

Un sensor comprometido puede perturbar ecosistemas IoT completos, lo que provoca pérdidas económicas, problemas de seguridad y paradas operativas. Las actualizaciones periódicas de software y la transmisión cifrada de datos ayudan a mitigar estos riesgos.

Wearables y dispositivos domésticos inteligentes

Los wearables y los dispositivos domésticos inteligentes mejoran la comodidad, pero introducen importantes riesgos de seguridad en el Internet de las Cosas. Un cifrado deficiente, una gestión deficiente de las contraseñas y unas conexiones inseguras a la nube exponen los datos de los usuarios a ciberamenazas. Los piratas informáticos pueden aprovechar estas vulnerabilidades para acceder a información sanitaria confidencial o secuestrar sistemas domésticos inteligentes.

Un wearable comprometido puede filtrar datos biométricos, mientras que una cámara de seguridad pirateada puede servir como punto de entrada a las redes domésticas. Estos riesgos van más allá de los usuarios individuales y afectan a ecosistemas IoT más amplios. Reforzar los protocolos de autenticación, proteger el almacenamiento en la nube y actualizar periódicamente el firmware ayuda a mitigar estas amenazas, garantizando la privacidad y la integridad de los dispositivos.

Vehículos conectados y drones

Los vehículos conectados y los drones dependen de la comunicación inalámbrica, lo que los convierte en objetivos principales de los ciberataques. Los hackers pueden aprovecharse de una autenticación débil para tomar el control de la navegación de un vehículo o desactivar las funciones de seguridad, poniendo en peligro a pasajeros y peatones. Los drones para entregas o vigilancia son potencialmente vulnerables al secuestro, lo que puede dar lugar a cargas útiles robadas o a operaciones de seguridad comprometidas.

La seguridad de los dispositivos IoT en el transporte requiere cifrado, supervisión en tiempo real y actualizaciones de firmware para evitar accesos no autorizados. Sin las salvaguardas adecuadas, los atacantes pueden manipular las señales GPS, interferir en los sistemas de gestión de flotas e interrumpir las redes logísticas. Reforzar la ciberseguridad en el transporte conectado garantiza operaciones seguras y fiables.

Dispositivos Edge Computing

Los dispositivos informáticos de borde procesan los datos más cerca de la fuente, reduciendo la latencia y mejorando la eficiencia. Sin embargo, su naturaleza descentralizada los hace vulnerables a las ciberamenazas.

Sin una supervisión centralizada de estos dispositivos conectados, los piratas informáticos pueden aprovecharse de la debilidad de los protocolos de seguridad para acceder a información confidencial o interrumpir el flujo de datos. Entre los ejemplos de ataques IoT se incluyen los ataques man-in-the-middle, en los que actores maliciosos interceptan y alteran datos, y los ataques de denegación de servicio que saturan los sistemas con tráfico.

Los dispositivos periféricos en sanidad, fabricación y ciudades inteligentes deben implementar un cifrado robusto, controles de acceso y detección de amenazas en tiempo real. Sin estas salvaguardas, los ciberdelincuentes pueden manipular operaciones críticas, provocando pérdidas económicas y poniendo en peligro la seguridad.

Las industrias que dependen en gran medida de la tecnología IoT se enfrentan a importantes riesgos de seguridad. La sanidad, la industria manufacturera, las infraestructuras críticas y las ciudades inteligentes han sufrido importantes brechas debido a la debilidad de las medidas de seguridad y al aumento de las ciberamenazas.

Los piratas informáticos aprovechan las vulnerabilidades para robar datos, interrumpir operaciones y comprometer la seguridad. Entre los problemas de seguridad IoT se encuentran el software obsoleto, las redes inseguras y la falta de autenticación adecuada.

Las soluciones de Digi ayudan a estas industrias a reforzar los marcos de seguridad, garantizando implementaciones de IoT fiables y seguras.

Centros sanitarios

Los centros sanitarios dependen de los dispositivos IoT para la monitorización de pacientes, la obtención de imágenes médicas y los cuidados críticos. Sin embargo, los protocolos de seguridad deficientes exponen a los hospitales a ataques de ransomware, filtraciones de datos y manipulación de dispositivos. Los ciberdelincuentes aprovechan las vulnerabilidades de los dispositivos médicos conectados para acceder a los registros confidenciales de los pacientes o interrumpir las operaciones hospitalarias. Hay mucho en juego: los sistemas comprometidos pueden retrasar los tratamientos y poner vidas en peligro.

- Ataque WannaCry al NHS (2017): Un ransomware infectó los sistemas de los hospitales, bloqueando los historiales de los pacientes e interrumpiendo los servicios sanitarios en todo el Reino Unido.

- Ataque de ransomware al UHS (2020): Un ataque de ransomware de Ryuk inutilizó los sistemas de 400 hospitales, provocando retrasos en la atención a los pacientes

- Vulnerabilidad en marcapasos de Medtronic (2018): Un fallo de seguridad en el software de los marcapasos expuso a los pacientes a posibles amenazas de hackeo remoto

Los retos de seguridad de la Internet de los objetos en la sanidad exigen un cifrado estricto, supervisión en tiempo real y actualizaciones oportunas del software para evitar ciberataques.

Obtenga nuestro Libro Blanco

Conozca las nuevas normativas sobre ciberseguridad de dispositivos médicos

Descargar PDF

Fabricación e infraestructuras críticas

La fabricación y las infraestructuras críticas dependen IoT para la automatización, la gestión de la cadena de suministro y la supervisión de sistemas. Los ciberataques pueden interrumpir las operaciones, causar pérdidas económicas y amenazar la seguridad pública. Los dispositivos industriales IoT carecen a menudo de medidas de seguridad sólidas, lo que los convierte en objetivos fáciles para los hackers.

- Ataque con malware Triton (2017): Los hackers atacaron los sistemas de seguridad industrial, intentando desactivar las funciones de parada de emergencia en una planta petroquímica saudí

- Ataque de ransomware al oleoducto Colonial (2021): Un ciberataque cerró el mayor oleoducto de combustible de Estados Unidos, provocando escasez de combustible y trastornos económicos

- Ciberataque a Norsk Hydro (2019): Un ataque de ransomware obligó a un importante productor de aluminio a detener la producción, lo que provocó daños por valor de 75 millones de dólares

Las amenazas a la seguridad de IoT en el sector manufacturero ponen de manifiesto la necesidad de contar con controles de acceso sólidos, detección de amenazas en tiempo real y políticas de ciberseguridad sólidas. Reforzar la arquitectura de seguridad de IoT puede evitar costosas interrupciones y proteger industrias críticas.

Ciudades inteligentes

Las ciudades inteligentes integran IoT para la gestión del tráfico, la seguridad pública y la eficiencia energética. Sin embargo, los retos que plantea la seguridad de los dispositivos IoT suelen dejar estos sistemas vulnerables a ciberataques que pueden interrumpir servicios esenciales, poner en peligro a los ciudadanos y exponer datos sensibles.

- Hackeo de las sirenas de emergencia de Dallas (2017): Los piratas informáticos activaron las 156 sirenas de tornado, causando pánico público y confusión en la respuesta de emergencia.

- Ataque de ransomware al Muni de San Francisco (2016): Los hackers inutilizaron las máquinas expendedoras de billetes y obligaron al sistema de transporte público a ofrecer viajes gratuitos.

- Ataque a la red de bots Mirai (2016): En 2016, el malware Mirai infectó numerosos dispositivos IoT , como cámaras IP y routers, aprovechando credenciales predeterminadas. Esto provocó un ataque masivo de denegación de servicio distribuido (DDoS) que interrumpió los principales servicios de Internet, poniendo de manifiesto las vulnerabilidades de las infraestructuras de las ciudades inteligentes.

Los ejemplos de seguridad IoT en ciudades inteligentes muestran cómo los ciberataques pueden comprometer la seguridad y los servicios esenciales. Reforzar la seguridad de la red, el cifrado y la autenticación puede mitigar los riesgos.

Transporte conectado

Los vehículos conectados y los sistemas de transporte inteligentes mejoran la eficiencia, pero también plantean problemas de seguridad IoT Los piratas informáticos pueden aprovechar las vulnerabilidades para hacerse con el control de los vehículos, alterar los sistemas de navegación o robar datos.

- Hackeo del Jeep Cherokee (2015): Investigadores de seguridad tomaron el control remoto de la aceleración y los frenos de un Jeep, dejando al descubierto fallos críticos en el software del vehículo

- Tesla Model S Key Fob Hack (2018): Hackers clonaron llaveros Tesla para desbloquear y robar vehículos

- Vulnerabilidad en el portal web de vehículos Kia (2024): Investigadores de seguridad descubrieron una vulnerabilidad en el portal web de Kia que permitía reasignar el control de las funciones conectadas a Internet de los vehículos Kia fabricados después de 2013

La seguridad de los sistemas IoT de transporte requiere comunicaciones cifradas, autenticación multifactor y estrictos controles de acceso para prevenir las ciberamenazas.

Redes y servicios públicos inteligentes

Las empresas de servicios públicos confían en IoT para la distribución de energía, la gestión de redes y la optimización de recursos. Los problemas de seguridad del Internet de las cosas en este sector pueden provocar cortes de suministro a gran escala, daños económicos y riesgos para la seguridad pública.

Reforzar la ciberseguridad en las redes inteligentes requiere una supervisión de las amenazas en tiempo real, protocolos de autenticación estrictos y una segmentación de la red para evitar interrupciones generalizadas.

Permanezca conectado y seguro: gestión de IoT sin esfuerzo con Digi Remote Manager

Los marcos normativos ayudan a las empresas a cumplir los requisitos de seguridad IoT , protegiendo dispositivos y redes. Normas como GDPR e ISO/IEC 27001 establecen protocolos para la protección de datos y la gestión de riesgos. Las organizaciones utilizan estos marcos para implantar el cifrado, la autenticación segura y la supervisión continua.

Las soluciones Digi se alinean con estas normas ofreciendo conectividad segura, gestión de dispositivos y detección de amenazas en tiempo real. La adhesión a estas directrices refuerza la postura de seguridad, reduciendo las vulnerabilidades y protegiendo los ecosistemas IoT de las ciberamenazas.

Ley de Ciberresiliencia (CRA), (UE) 2024/2847

El 10 de diciembre de 2024 entró en vigor el reglamento de la Ley de Ciberresiliencia. Cualquier OEM de todo el mundo que planee comercializar sus productos conectados en la UE debe cumplirla. La CRA cambia significativamente el panorama de la conformidad de los productos de la UE. Integra medidas de ciberseguridad más estrictas en el marco existente para el marcado CE. Es obligatorio para cualquier producto o programa informático que contenga elementos digitales. Tanto fabricantes como distribuidores son responsables durante todo el ciclo de vida del producto. Aborda los niveles deficientes de ciberseguridad en los productos o las actualizaciones de seguridad inadecuadas, y la forma en que los consumidores y las empresas pueden determinar qué productos son seguros o cómo configurarlos para garantizar su protección.

El ecosistema Digi ConnectCore® ofrece una amplia gama de bloques de construcción, software, herramientas y servicios seguros diseñados para facilitar la adopción y el cumplimiento de la CRA, ayudando a los clientes OEM a construir dispositivos que cumplan con esta legislación, reduciendo el tiempo de comercialización y, lo que es más importante, manteniendo el cumplimiento desde la cuna hasta la tumba.

NISTIR 8259

El Instituto Nacional de Estándares y Tecnología (NIST) desarrolló NISTIR 8259 para proporcionar directrices de seguridad de la plataforma IoT . Describe las mejores prácticas para que los fabricantes diseñen dispositivos IoT seguros, haciendo hincapié en la evaluación de riesgos, el desarrollo de software seguro y la gestión del ciclo de vida. El cumplimiento ayuda a las organizaciones a mitigar las amenazas mediante la implementación de autenticación fuerte, comprobaciones de integridad del firmware e informes de vulnerabilidad.

Las soluciones Digi integran estos principios, ofreciendo sólidos controles de seguridad que se alinean con las recomendaciones de NISTIR 8259, garantizando infraestructuras IoT fiables y resistentes.

ETSI EN 303 645

La norma ETSI EN 303 645 establece los parámetros de seguridad de los dispositivos IoT en Europa, garantizando que los fabricantes sigan las mejores prácticas para evitar ciberataques. Esta norma exige que los dispositivos utilicen credenciales únicas, cifren los datos sensibles y reciban actualizaciones de software durante todo su ciclo de vida. También hace hincapié en protocolos de comunicación seguros y mecanismos de notificación de incidentes. Al cumplir la norma ETSI EN 303 645, las empresas aumentan la confianza de los consumidores y reducen el riesgo de infracciones.

Digi apoya estos requisitos ofreciendo soluciones de seguridad de extremo a extremo adaptadas a los entornos IoT .

Ley de mejora de la ciberseguridad IoT

La Ley de Mejora de la Ciberseguridad IoT impone estrictas directrices de seguridad para los dispositivos IoT adquiridos por las administraciones públicas en Estados Unidos. Exige a los fabricantes el cumplimiento de normas de seguridad básicas, como programas de divulgación de vulnerabilidades, desarrollo de software seguro y conformidad con las directrices del NIST. Esta ley garantiza que las agencias gubernamentales solo desplieguen soluciones IoT seguras, reduciendo el riesgo de ciberamenazas.

Las organizaciones que buscan alinearse con estas normativas pueden beneficiarse de las soluciones IoT de Digi centradas en la seguridad, que incorporan cifrado, controles de acceso y supervisión continua.

Certificación UL 2900-1

La certificación UL 2900-1 establece normas de seguridad de redes IoT para dispositivos conectados de todos los sectores. Evalúa los productos en función de las vulnerabilidades del software, la protección frente al malware y la solidez del cifrado. Los dispositivos deben someterse a rigurosas pruebas para garantizar que cumplen los requisitos de seguridad y privacidad. La obtención de esta certificación demuestra el compromiso con la ciberseguridad y reduce los riesgos asociados a las implantaciones de IoT .

Digi incorpora los principios UL 2900-1 en sus soluciones, lo que ayuda a las empresas a proteger sus redes IoT frente a las ciberamenazas al tiempo que mantienen el cumplimiento de las normas del sector.

Las organizaciones tienen dificultades para proteger los sistemas IoT debido a su complejidad, su rápida expansión y la evolución de las amenazas. A diferencia de los entornos informáticos tradicionales, los ecosistemas IoT incluyen diversos dispositivos con distintas capacidades de seguridad, lo que dificulta la estandarización.

Muchos dispositivos conectados carecen de seguridad integrada, lo que crea vulnerabilidades que los atacantes pueden explotar. Las limitaciones de recursos complican aún más los esfuerzos de seguridad, ya que muchas organizaciones carecen de presupuesto, experiencia o personal para implantar protecciones sólidas.

Además, los problemas de seguridad IoT surgen de la creciente sofisticación de las ciberamenazas, como el ransomware y las redes de bots dirigidas a dispositivos desprotegidos. A medida que se amplían las superficies de ataque, las empresas deben adoptar medidas de seguridad estratégicas como la segmentación de la red, la autenticación robusta y la supervisión continua.

Sin un enfoque proactivo, las organizaciones corren el riesgo de sufrir filtraciones de datos, interrupciones operativas y sanciones normativas, lo que pone de relieve la necesidad crítica de contar con marcos integrales de seguridad IoT .

Problemas comunes de seguridad IoT

Los problemas de seguridad IoT crean importantes riesgos organizativos, amenazando la integridad de los datos, la funcionalidad del sistema y la seguridad operativa general. Muchos dispositivos se basan en mecanismos de autenticación débiles, que utilizan credenciales predeterminadas o contraseñas fáciles de adivinar, lo que convierte el acceso no autorizado en un grave problema.

Los canales de comunicación inseguros exponen datos sensibles, especialmente cuando los dispositivos transmiten información a través de redes no cifradas o protocolos obsoletos. Una gestión insuficiente de los parches deja vulnerables a los sistemas IoT , ya que muchos dispositivos no reciben actualizaciones periódicas ni correcciones de seguridad, lo que permite a los agresores explotar debilidades conocidas. Las API vulnerables presentan otro reto, ya que las interfaces mal protegidas pueden dar a los atacantes un punto de entrada directo en sistemas críticos.

Estas fallas de seguridad aumentan la probabilidad de ciberataques, por lo que es esencial que las organizaciones implementen protocolos de seguridad sólidos y estrategias proactivas de gestión de riesgos para proteger su infraestructura IoT .

La seguridad de los sistemas IoT requiere una base sólida de protecciones esenciales para mitigar las ciberamenazas.

La autenticación de dispositivos garantiza que sólo los dispositivos autorizados accedan a las redes, evitando intrusiones malintencionadas. El cifrado de datos protege la información confidencial durante la transmisión y el almacenamiento, reduciendo la exposición a infracciones. Las actualizaciones de firmware y los parches solucionan las vulnerabilidades, manteniendo los dispositivos protegidos frente a las amenazas emergentes. El control de acceso basado en roles (RBAC) restringe el acceso al sistema en función de los roles de los usuarios, minimizando los riesgos de los usuarios no autorizados. La planificación de la respuesta a incidentes prepara a las organizaciones para detectar, contener y recuperarse eficazmente de los ciberataques.

Estos requisitos de seguridad IoT establecen una defensa resistente contra las amenazas en evolución, reduciendo los riesgos asociados con el acceso no autorizado, las fugas de datos y las interrupciones operativas. La aplicación de estas medidas básicas refuerza los ecosistemas IoT y garantiza la seguridad y el cumplimiento a largo plazo.

Autenticación de dispositivos

La autenticación robusta impide que dispositivos no autorizados accedan a las redes, garantizando que solo los puntos finales IoT verificados se comunican dentro de un ecosistema. Sin esta protección, los atacantes pueden infiltrarse en los sistemas, manipular datos o interrumpir las operaciones.

Proteger los dispositivos IoT con métodos de autenticación sólidos, como certificados digitales o autenticación multifactor, evita la suplantación de identidad y el acceso no autorizado. A medida que las redes IoT se expanden, la autenticación garantiza un entorno de confianza, reduciendo el riesgo de que puntos finales comprometidos introduzcan amenazas a la seguridad.

Las organizaciones que dan prioridad a la autenticación pueden mantener la integridad de los datos, la fiabilidad del sistema y el cumplimiento de la normativa, reforzando la seguridad general.

Cifrado de datos

El cifrado protege los datos confidenciales mientras se mueven por las redes IoT , haciéndolos ilegibles para usuarios no autorizados. Sin ella, los hackers pueden interceptar las transmisiones y extraer información crítica.

Las soluciones de seguridad para IoT deben incluir cifrado de extremo a extremo para evitar fugas de datos, ya sea en tránsito o en reposo. Los protocolos de cifrado robustos, como AES o TLS, garantizan la confidencialidad y protegen desde los datos sanitarios personales hasta los comandos de los sistemas de control industrial.

Las organizaciones que aplican el cifrado reducen su riesgo de ciberataques, aumentan la confianza de los consumidores y cumplen la normativa mundial de seguridad.

Actualizaciones y parches de firmware

Los dispositivos IoT requieren actualizaciones periódicas del firmware para corregir vulnerabilidades y reforzar las defensas frente a las ciberamenazas. Sin parches constantes, los atacantes pueden explotar software obsoleto y comprometer redes enteras.

La seguridad IoT depende de que fabricantes y usuarios desplieguen parches de seguridad con prontitud para subsanar los puntos débiles recién descubiertos. Los mecanismos de actualización automatizados ayudan a garantizar la protección de los dispositivos sin necesidad de intervención manual.

Las organizaciones que dan prioridad al mantenimiento del firmware reducen su exposición a los ciberriesgos, evitan el control no autorizado de los sistemas IoT y mantienen las normas de seguridad de los datos. Mantener los dispositivos actualizados mejora la fiabilidad y la protección a largo plazo.

Control de acceso basado en funciones (RBAC)

RBAC restringe el acceso al sistema en función de los roles de usuario, minimizando las interacciones no autorizadas con los dispositivos IoT y los datos sensibles. Las soluciones de seguridad de Internet de las Cosas deben incluir medidas de control de acceso para garantizar que solo el personal autorizado pueda modificar configuraciones, recuperar datos o ejecutar comandos.

Al limitar los permisos de los usuarios según sus funciones laborales, las organizaciones evitan las amenazas internas y los errores de configuración accidentales. La implantación de RBAC mejora la postura general de seguridad, reduce las superficies de ataque y garantiza el cumplimiento de la normativa de protección de datos.

Las organizaciones que aplican controles de acceso estrictos refuerzan la seguridad de IoT y reducen los riesgos operativos.

Planificación de la respuesta a incidentes

Una estrategia de respuesta a incidentes bien definida prepara a las organizaciones para detectar, contener y recuperarse de las ciberamenazas dirigidas a los sistemas IoT . Sin un plan, las brechas de seguridad pueden agravarse y provocar tiempos de inactividad prolongados y pérdidas económicas.

Un marco sólido de respuesta a incidentes incluye la detección de amenazas en tiempo real, medidas rápidas de contención y protocolos claros de recuperación. Las organizaciones también deben realizar simulaciones periódicas para perfeccionar sus capacidades de respuesta. La planificación proactiva garantiza una interrupción mínima cuando se producen ataques, reforzando la resistencia y manteniendo la continuidad de la actividad empresarial frente a las ciberamenazas en evolución.

La seguridad de los dispositivos IoT requiere un enfoque multicapa que combine estrategias de defensa proactivas y marcos de seguridad sólidos. Las organizaciones deben implementar la autenticación de dispositivos, la segmentación de redes y el cifrado para proteger los datos confidenciales.

Las actualizaciones periódicas del software y unas políticas sólidas de control de acceso reducen los riesgos de las amenazas emergentes. Establecer procedimientos claros de respuesta a incidentes garantiza una rápida mitigación cuando se producen ataques.

Al adoptar estas prácticas recomendadas, las empresas refuerzan su postura de seguridad IoT , minimizando las vulnerabilidades y manteniendo al mismo tiempo la eficiencia operativa y la integridad de los datos. Las medidas de seguridad proactivas crean ecosistemas IoT resistentes y fiables.

Implantar una arquitectura de confianza cero

La seguridad de confianza cero garantiza que cada dispositivo, usuario y solicitud de red se someta a una verificación estricta antes de obtener acceso. Este enfoque protege contra el acceso no autorizado, los ataques laterales y las amenazas internas.

Las organizaciones deben aplicar el acceso con menos privilegios, la autenticación continua y la segmentación para reducir la exposición. La arquitectura de seguridad de IoT se beneficia de un marco de confianza cero al eliminar los puntos ciegos y proteger los datos confidenciales en cada punto de interacción.

- Imponer la autenticación y autorización continuas en todas las interacciones de la red

- Aplique la microsegmentación para aislar los sistemas críticos y limitar la exposición

- Implantar controles de acceso sensibles al contexto que se adapten a las condiciones de seguridad en tiempo real.

Segmento Redes IoT

Segmentar las redes impide que las vulnerabilidades IoT afecten a infraestructuras más amplias. La creación de zonas de red aisladas limita el acceso no autorizado e impide que los atacantes se muevan entre sistemas.

Las organizaciones deben aplicar políticas de red sólidas que controlen la comunicación entre segmentos. La seguridad de la red IoT se beneficia de la segmentación al contener las amenazas potenciales y reducir las superficies de ataque.

- Establezca VLAN para separar el tráfico IoT de los sistemas empresariales centrales

- Utilizar cortafuegos y ACL para controlar y supervisar el intercambio de datos entre segmentos.

- Analizar continuamente el tráfico entre segmentos para detectar comportamientos inusuales o amenazas.

Dispositivos embarcados de forma segura

Un proceso de incorporación seguro impide que dispositivos comprometidos o fraudulentos se infiltren en los ecosistemas IoT . Las organizaciones deben aplicar medidas de autenticación y validación para verificar la integridad de los dispositivos antes de su despliegue. La seguridad de la plataforma IoT mejora cuando las empresas se aseguran de que cada dispositivo sigue políticas estrictas de aprovisionamiento y configuración.

- Asignar claves criptográficas únicas o certificados digitales para una autenticación segura.

- Imponga credenciales fuertes y únicas para reemplazar las contraseñas predeterminadas de fábrica.

- Utilizar procesos de arranque seguros para validar la integridad del firmware y del sistema.

Reforzar el cifrado de datos

Un cifrado robusto protege los datos sensibles de los sistemas IoT frente a accesos no autorizados y manipulaciones. Las organizaciones deben adoptar técnicas criptográficas avanzadas para proteger la transmisión y el almacenamiento de datos.

La implementación del cifrado garantiza el cumplimiento de las normas del sector al tiempo que mitiga los riesgos de infracción. La seguridad de IoT depende de las comunicaciones cifradas para mantener la confidencialidad.

- AES-256 o ECC para un cifrado robusto

- Proteja los datos confidenciales con TLS 1.3 o protocolos de túnel VPN

- Rote periódicamente las claves de cifrado para mitigar posibles riesgos.

Aproveche las herramientas de detección y supervisión de amenazas

La detección proactiva de amenazas identifica y mitiga los incidentes de seguridad antes de que se agraven. Las herramientas de supervisión basadas en IA analizan la actividad de la red, detectan anomalías y proporcionan alertas en tiempo real.

Las organizaciones deben integrar defensas automatizadas para proteger las infraestructuras de IoT frente a las amenazas en evolución. En esencia, la vigilancia continua minimiza eficazmente las amenazas a la seguridad IoT .

- Implantar IDS/IPS basados en IA para analizar el tráfico de red y detectar intrusiones

- Utilizar herramientas SIEM para agregar y responder a los eventos de seguridad en las redes IoT .

- Implantar análisis de comportamiento para detectar actividades anómalas de los dispositivos

Minimización de datos

Minimizar la recopilación de datos reduce la exposición a infracciones, al tiempo que garantiza el cumplimiento de la normativa sobre privacidad. Los sistemas IoT solo deben almacenar la información esencial, evitando riesgos innecesarios.

Las organizaciones deben establecer políticas claras para limitar el almacenamiento de datos y optimizar su retención. A menudo, mitigar los retos de seguridad IoT reduciendo el volumen de información sensible es una estrategia sencilla.

- Recopilar sólo los datos mínimos necesarios para la funcionalidad IoT

- Evite almacenar información redundante o innecesaria en los dispositivos IoT

- Revisar y optimizar periódicamente las políticas de conservación de datos para alinearlas con las mejores prácticas de seguridad.

Limitar las integraciones de terceros

Los servicios de terceros introducen posibles vulnerabilidades de seguridad que pueden poner en peligro las redes IoT . Las organizaciones deben investigar a los proveedores externos y aplicar políticas de seguridad estrictas para las integraciones. La ciberseguridad IoT mejora cuando las empresas minimizan la dependencia de soluciones de terceros no verificadas.

- Restringir las integraciones a proveedores de confianza con normas de seguridad probadas.

- Utilice entornos "sandbox" para probar API de terceros antes de su despliegue completo

- Realizar auditorías periódicas de los servicios de terceros para detectar vulnerabilidades.

Utilizar Blockchain para la seguridad de dispositivos y datos

La tecnología blockchain mejora la seguridad IoT al proporcionar registros de transacciones descentralizados y a prueba de manipulaciones. Las organizaciones pueden implementar blockchain para la autenticación segura, la validación de datos y las interacciones automatizadas de los dispositivos. Proteger los dispositivos IoT con blockchain evita la manipulación de datos y refuerza la integridad general de la red.

- Utilizar blockchain para asignar identidades inmutables a los dispositivos IoT

- Aprovecha los contratos inteligentes para realizar transacciones de datos automatizadas y seguras

- Garantizar la integridad de los datos en redes IoT descentralizadas

Implantar la raíz de confianza de hardware

La raíz de confianza de hardware mejora la seguridad a nivel de dispositivo integrando funciones criptográficas en el hardware IoT . Las organizaciones deben garantizar que los dispositivos puedan autenticarse de forma segura y evitar modificaciones no autorizadas. La seguridad de la red IoT se beneficia de los mecanismos de confianza basados en hardware que proporcionan una protección de identidad verificable.

- Utilice el cifrado respaldado por hardware para la autenticación segura de la identidad del dispositivo.

- Establecer mecanismos a prueba de manipulaciones para detectar cambios no autorizados.

- Active el arranque seguro para validar la integridad del firmware antes de iniciar el sistema.

Establecer planes de respuesta a incidentes

Una estrategia de respuesta a incidentes bien definida garantiza la rápida mitigación de los incidentes de seguridad. Las organizaciones deben desarrollar manuales estructurados para hacer frente a los ataques de IoT y realizar simulaciones periódicas para mejorar la preparación. Los riesgos de seguridad de IoT disminuyen cuando las empresas responden proactivamente a las amenazas.

- Definir funciones y responsabilidades claras para los equipos de respuesta a incidentes

- Desarrollar guías de ataque específicas para amenazas como el ransomware y los ataques DDoS.

- Realizar simulacros periódicos de respuesta para perfeccionar las estrategias de recuperación.

Formar y capacitar a los equipos

Educar a los equipos en los protocolos de seguridad IoT refuerza la postura de defensa general de una organización. Los empleados deben conocer las mejores prácticas de seguridad, reconocer las amenazas potenciales y seguir protocolos estandarizados. La seguridad de IoT mejora cuando las organizaciones invierten en formación continua.

- Impartir formación de concienciación sobre seguridad adaptada a los riesgos IoT.

- Establezca políticas claras sobre el uso, el mantenimiento y las actualizaciones de software de los dispositivos.

- Animar a los empleados a informar inmediatamente de anomalías o actividades sospechosas.

Un sólido cumplimiento de las normas de seguridad garantiza la resistencia de los sistemas IoT frente a las ciberamenazas en constante evolución. Los desarrolladores y diseñadores deben integrar autenticación robusta, cifrado y supervisión en tiempo real para proteger los dispositivos y las redes. La implantación de marcos de seguridad proactivos evita el acceso no autorizado y las filtraciones de datos.

Digi ofrece soluciones líderes en el sector, como la seguridad Zigbee 3.0, adaptadas a diversas necesidades de seguridad IoT , desde ciudades inteligentes hasta automatización industrial. Explore las avanzadas herramientas de seguridad de Digi para mejorar la protección de los dispositivos, mantener el cumplimiento normativo y proteger su infraestructura IoT . Refuerce su estrategia de seguridad con la experiencia y las soluciones innovadoras de Digi para la protección de dispositivos a largo plazo.

Soluciones de seguridad IoT para ciudades inteligentes

La seguridad de las ciudades inteligentes depende de una conectividad inalámbrica fiable y de gran ancho de banda.

Las soluciones de Digi permiten a los profesionales de la seguridad transmitir vídeo en tiempo real desde drones, cámaras y sensores, lo que garantiza un conocimiento instantáneo de la situación. La monitorización remota de alarmas minimiza las visitas innecesarias a las instalaciones y evita falsos envíos de las fuerzas de seguridad. Los usuarios pueden interactuar sin problemas con los sistemas de seguridad a través de dispositivos móviles, recibiendo alertas y ejerciendo un control remoto sobre las infraestructuras de sus ciudades inteligentes.

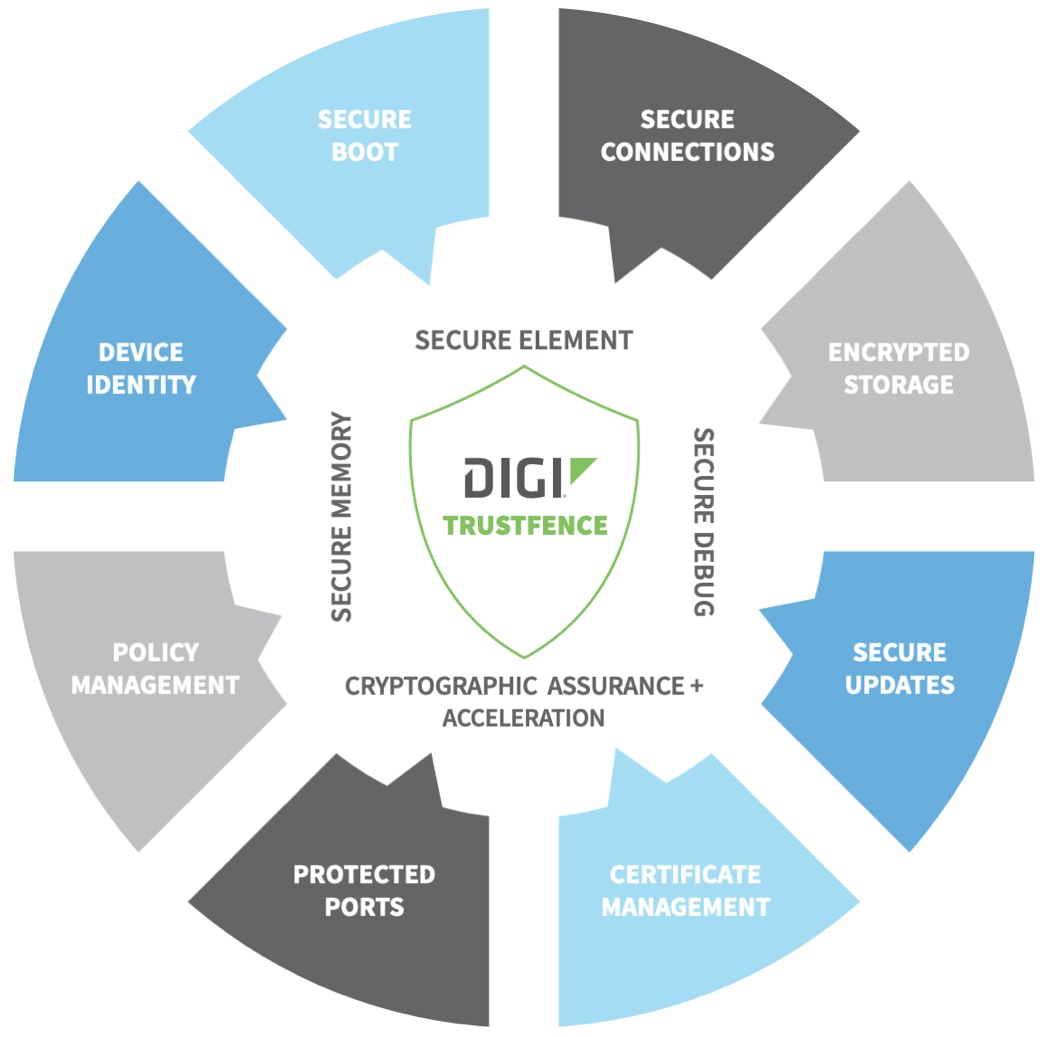

Digi TrustFence, un marco de seguridad para dispositivos IoT

Digi TrustFence® mejora la seguridad IoT integrando funciones listas para usar como el arranque seguro, las actualizaciones seguras de firmware, el sistema de archivos cifrado y la detección de manipulaciones. La validación de arranque seguro garantiza que sólo se ejecuta en los dispositivos el código autorizado. El hardware reforzado y los puertos de red impiden el acceso no autorizado, mientras que la autenticación de red refuerza la gestión de la identidad del dispositivo.

Digi TrustFence® mejora la seguridad IoT integrando funciones listas para usar como el arranque seguro, las actualizaciones seguras de firmware, el sistema de archivos cifrado y la detección de manipulaciones. La validación de arranque seguro garantiza que sólo se ejecuta en los dispositivos el código autorizado. El hardware reforzado y los puertos de red impiden el acceso no autorizado, mientras que la autenticación de red refuerza la gestión de la identidad del dispositivo.

Digi TrustFence ofrece seguridad por diseño, mejorando la seguridad desde el despliegue. El sistema de archivos cifrados protege la integridad de los datos, y la detección de manipulaciones proporciona un mecanismo para detectar intentos no autorizados de acceder al sistema, como la apertura de la carcasa, lo que convierte a Digi Trust Fence en un marco fiable para proteger los ecosistemas IoT .

Servicios de seguridad Digi ConnectCore , que ayudan a los fabricantes de equipos originales a proteger los dispositivos IoT durante todo su ciclo de vida. Estos servicios de seguridad ofrecen seguimiento de vulnerabilidades, informes de vulnerabilidades curados que destacan problemas críticos y una capa de software de seguridad para mitigar eficazmente las amenazas.

Servicios de seguridad Digi ConnectCore , que ayudan a los fabricantes de equipos originales a proteger los dispositivos IoT durante todo su ciclo de vida. Estos servicios de seguridad ofrecen seguimiento de vulnerabilidades, informes de vulnerabilidades curados que destacan problemas críticos y una capa de software de seguridad para mitigar eficazmente las amenazas.

Los clientes OEM reciben servicios expertos de consultoría y asistencia para la integración de parches y correcciones para sus sistemas Digi ConnectCore. Los desarrolladores que utilizan Digi ConnectCore Core se benefician de herramientas de seguridad mejoradas, lo que garantiza que sus sistemas integrados permanezcan protegidos frente a las ciberamenazas en constante evolución.

Los servicios en la nube Digi ConnectCore respaldan el mantenimiento de la seguridad, ofreciendo actualizaciones remotas de software over-the-air (OTA) seguras y fiables, y permitiendo la automatización de procesos, la supervisión, la gestión remota de dispositivos y la reducción de costes.

Los servicios en la nube Digi ConnectCore respaldan el mantenimiento de la seguridad, ofreciendo actualizaciones remotas de software over-the-air (OTA) seguras y fiables, y permitiendo la automatización de procesos, la supervisión, la gestión remota de dispositivos y la reducción de costes.

Los servicios en la nube Digi ConnectCore también proporcionan mecanismos para distribuir de forma segura actualizaciones de productos para garantizar que las vulnerabilidades se corrigen o mitigan de forma oportuna y, en su caso para las actualizaciones de seguridad, de forma automática. Nuestros servicios en la nube garantizan la seguridad de las comunicaciones de extremo a extremo mediante TLS, autenticación basada en certificados y cifrado.

Además, las flotas de dispositivos OEM se pueden escanear, actualizar y mantener automáticamente de acuerdo con la configuración establecida. Al aprovechar nuestra plataforma en la nube, los clientes OEM pueden ahorrar tiempo, reducir errores, minimizar el esfuerzo y gestionar la escala cuando se necesitan actualizaciones de configuración, así como garantizar la coherencia y la estandarización en todos los dispositivos desplegados sobre el terreno.

Preguntas frecuentes sobre seguridad IoT

¿Por qué es importante la seguridad de IoT ?

Los dispositivos IoT manejan a menudo datos sensibles y están integrados en sistemas críticos como la sanidad, los hogares inteligentes, la fabricación y el transporte. Debido a su conectividad y a las protecciones incorporadas, a menudo limitadas, son vulnerables a los ataques. Una seguridad deficiente puede provocar:

- Filtraciones de datos y violaciones de la privacidad

- Creación de botnets (por ejemplo, Mirai)

- Interrupción de servicios (ataques DDoS)

- Amenazas físicas en entornos industriales o médicos

La seguridad de IoT implica un enfoque seguro desde el diseño, así como la integración de las mejores prácticas durante y después de la implementación, incluidas las medidas adecuadas de cifrado y autenticación, la seguridad de los dispositivos físicos y la supervisión continua de los dispositivos y las actualizaciones de firmware durante el ciclo de vida del producto. Póngase en contacto con Digi para ayudarle en su búsqueda de soluciones y servicios conectados seguros.

¿Cuáles son los riesgos de seguridad IoT más comunes?

Entre los riesgos de seguridad de IoT más comunes se incluyen:

- Contraseñas débiles/defectuosas

- Comunicación no cifrada

- Firmware/software obsoleto

- Seguridad física deficiente

- Falta de segmentación de la red

- Acceso remoto no autorizado

- API inseguras

Digi International es líder del sector en sistemas conectados seguros, con su marco de seguridad integrado Digi TrustFence®, sistemas integrados y soluciones de conectividad seguros y servicios de apoyo.

¿Cómo pueden los usuarios proteger sus dispositivos IoT ?

He aquí algunas buenas prácticas para los usuarios finales:

- Cambiar las credenciales por defecto inmediatamente después de la instalación

- Actualice periódicamente el firmware para parchear las vulnerabilidades conocidas.

- Desactivar servicios o funciones innecesarios

- Activar el cifrado (por ejemplo, TLS, VPN) para la transmisión de datos.

- Utilice una red independiente para los dispositivos IoT (por ejemplo, Wi-Fi para invitados)

- Revisar la configuración de privacidad para limitar el intercambio de datos

¿Qué deben hacer los fabricantes de IoT para garantizar la seguridad?

Los fabricantes deben aplicar los principios de seguridad por diseño:

- Arranque seguro y raíz de confianza de hardware

- Actualizaciones de firmware cifradas (OTA)

- API seguras y mecanismos de autenticación

- Asistencia durante el ciclo de vida para parches y actualizaciones de seguridad

- Cumplimiento de normas y reglamentos de ciberseguridad como NIST, ETSI EN 303 645, ISO/IEC 27400 y la Ley de Ciberresiliencia.

- Pruebas de seguridad durante el desarrollo y después de la implantación

¿Existe alguna normativa para la seguridad de IoT ?

Sí, las normativas de seguridad de IoT están aumentando en todo el mundo:

- EE.UU: IoT Cybersecurity Improvement Act, directrices del NIST.

- UE: Ley de Ciberresiliencia (CRA), implicaciones del GDPR para los datos

- REINO UNIDO: Ley sobre seguridad de los productos e infraestructuras de telecomunicaciones (PSTI)

- Normas mundiales: ETSI EN 303 645, ISO/IEC 27400, IEC 62443

Estos marcos promueven requisitos básicos de seguridad para dispositivos IoT industriales y de consumo. Tenga en cuenta que las normativas afectan tanto a los productos que se desarrollan en esas regiones como a los que se van a vender en ellas. Por ejemplo, los fabricantes que deseen poner la marca CE en sus productos para venderlos en la Unión Europea deben cumplir la Ley de Ciberresiliencia.

¿Cómo protege el cifrado a los dispositivos IoT ?

El cifrado protege los datos en reposo (almacenados en el dispositivo) y en tránsito (moviéndose por la red). Garantiza:

- Confidencialidad: Sólo las partes autorizadas pueden leer los datos

- Integridad: Evita modificaciones no autorizadas

- Autenticación: Confirma la identidad de dispositivos o usuarios.

Entre las herramientas de cifrado más comunes se encuentran TLS/SSL, AES y VPN.

¿Qué es el arranque seguro y por qué es importante?

El arranque seguro garantiza que un dispositivo sólo ejecute firmware firmado y verificado digitalmente. Protege contra:

- Manipulación del firmware

- Inyección de malware durante el proceso de arranque

- Ejecutar código de terceros no autorizado

Esto es fundamental para crear un sistema IoT de confianza.

¿Pueden actualizarse a distancia los dispositivos IoT ?

Sí, este método se conoce como actualización over-the-air (OTA). Estas actualizaciones son fundamentales para el mantenimiento continuo de los dispositivos desplegados, y esta capacidad es un requisito cada vez mayor de los fabricantes de equipos originales a través de normativas como la Ley de Ciberresiliencia. Los sistemas OTA seguros deben:

- Verificar las firmas digitales de las actualizaciones

- Utilizar canales cifrados

- Mantener registros de actualización y pistas de auditoría

- Evitar el bricking de los dispositivos durante el fallo

Las funciones OTA seguras ayudan a garantizar la protección a largo plazo frente a las amenazas cambiantes.

¿Qué papel desempeña la IA/ML en la seguridad IoT ?

La IA y el aprendizaje automático pueden:

- Detectar comportamientos anómalos (detección de intrusos)

- Identificar las amenazas de día cero

- Automatizar la respuesta a incidentes

- Supervise la actividad de los dispositivos y la red a escala

Son especialmente útiles para despliegues de IoT a gran escala.

¿Cómo se comprueba la seguridad de un dispositivo IoT ?

Las pruebas de seguridad pueden incluir:

- Pruebas de penetración

- Exploración de vulnerabilidades

- Pruebas fuzz de interfaces y protocolos

- Modelización de amenazas

- Revisión del código y análisis estático

Las pruebas deben realizarse durante el desarrollo y después de la implantación ─ a lo largo de todo el ciclo de vida del producto.

¿Qué es la confianza cero en IoT?

Zero Trust significa "nunca confíes, verifica siempre". Aplicado IoT:

- Los dispositivos deben autenticarse antes de acceder

- Se aplica el acceso de menor privilegio

- Es necesario un seguimiento continuo

- Asume que las infracciones son inevitables y contenidas

La confianza cero se está convirtiendo en una estrategia clave en las redes IoT seguras.

Digi puede apoyar a su organización en la planificación, el diseño y la implementación de iniciativas IoT seguras con las soluciones conectadas, las soluciones de supervisión y gestión remotas, y los servicios para ayudar a proteger su organización, sus dispositivos y sus datos. Póngase en contacto con un experto de Digi para empezar.

Próximos pasos