Nos gustaría que el problema desapareciera. Las mejores mentes de la alta tecnología trabajan constantemente para identificar las amenazas a la ciberseguridad, detectarlas antes de que puedan causar daños y frustrarlas de todas las maneras posibles. ¿No deberían todos estos esfuerzos significar en última instancia que la seguridad de los dispositivos deje de ser un problema?

Por desgracia, la respuesta es no. Las razones son muchas. También hay mentes de alta tecnología que se dedican a romper cosas, a eludir las defensas, a causar estragos y a identificar vulnerabilidades de seguridad para violarlas, posiblemente por las mismas razones por las que la gente escala montañas: para decir que lo hicieron.

Así que el problema está aquí para quedarse. Le cuesta a nuestra sociedad miles de millones. Y es un problema de todos. Pero, ¿quién es realmente el responsable de la labor de establecer defensas y bloquear la ciberdelincuencia en su camino? En este post, hablamos de las funciones y responsabilidades en materia de ciberseguridad.

IoT Seguridad de los dispositivos: ¿De quién es el trabajo?

Si se tratara de una pregunta de un examen universitario, tendría una serie de respuestas de opción múltiple, como por ejemplo

A. El fabricante del dispositivo que lo construye inicialmente.

B. El integrador de sistemas, que construye el dispositivo en un producto para el usuario final.

C. El revendedor de valor añadido que distribuye el dispositivo a los consumidores.

D. El cliente, que instala o configura el dispositivo o producto de terceros en el entorno del usuario final.

E. Todas las anteriores.

La respuesta puede sorprender a algunos, pero es, por supuesto, "E. Todo lo anterior". Todas las personas a lo largo de la cadena, desde la fabricación hasta la integración y el uso del producto, juegan un papel importante a la hora de garantizar que el dispositivo esté correctamente configurado para frustrar el acceso indebido, la piratería del dispositivo y los ataques de malware.

Mucha gente cree que la seguridad puede ser implementada completamente por el fabricante del dispositivo, o que es posible instalar un programa de software centrado en la seguridad para detectar y frustrar la piratería. Pero, en realidad, la verdadera seguridad de los dispositivos es una combinación de tecnologías, procesos y buenas prácticas.

Por qué la seguridad de los dispositivos requiere un enfoque múltiple

Hay varias razones clave por las que la seguridad de los dispositivos requiere múltiples tecnologías y prácticas en toda la cadena, desde la fabricación hasta el uso final:

- Cada empresa tiene unos requisitos de seguridad diferentes. Las instituciones financieras y minoristas que procesan transacciones necesitan un alto nivel de seguridad para proteger los datos de los clientes. Las organizaciones sanitarias que manejan información personal sensible también requieren un nivel de seguridad muy alto. En el otro extremo del espectro, hay muchos casos de uso en los que no se requiere una seguridad extrema, y no tiene sentido tomar las medidas adicionales, ya que supone un coste adicional para el consumidor.

- Las amenazas cambian. Las tecnologías y prácticas que se utilizan hoy pueden no ser suficientes para frustrar a los atacantes del mañana. Consulte nuestra publicación anterior, Lecciones aprendidas de la vulnerabilidad KRACK, para obtener información adicional.

- Los consumidores no quieren pagar por la cantidad y el tipo de seguridad integrada que requieren las empresas.

Seguridad de los dispositivos desde el punto de vista de la fabricación

Hablemos de las principales medidas de seguridad que debería diseñar en el producto el fabricante de su dispositivo si usted es un integrador de sistemas o un revendedor de valor añadido, para que otros que están más abajo en la cadena puedan aplicar la seguridad adecuada. Por ejemplo, si quiere incorporar en el diseño de su producto módulos integrados y productos de radiofrecuencia de uno o varios proveedores, es importante revisar las medidas de seguridad adoptadas en la fase de fabricación.

En estos casos, los dispositivos deben permitir una funcionalidad segura. La responsabilidad del fabricante del dispositivo es incorporar funciones seguras, que luego pueden ser implementadas por el integrador o el usuario final. Como mejor práctica, el fabricante debe incluir un conjunto completo de controles que puedan activarse según sea necesario. Estos controles son esencialmente las leyes que rigen el producto y garantizan que se comporte de forma segura. En este artículo, nos referimos a este conjunto de controles como "marco de seguridad del fabricante".

Para demostrarlo, veamos algunos ejemplos concretos.

Ejemplo 1: Una función de seguridad implementada en un dispositivo

En este ejemplo, hablaremos de una característica llamada "arranque seguro". La intención del arranque seguro es asegurarse de que ningún código no autorizado se ejecute en el dispositivo. En Digi, por ejemplo, hemos definido una serie de controles dentro de nuestro marco de seguridad del fabricante para este propósito.

Los controles que hemos asignado al arranque seguro son los siguientes:

- Cuando el dispositivo arranca, todos los objetos de código que se cargan se verifican criptográficamente como procedentes de la fabricación del dispositivo.

- Cuando se actualiza el software, se verifica criptográficamente que todas las actualizaciones proceden del fabricante del dispositivo.

Aunque exigimos el control de arranque seguro, nuestro desarrollador tiene muchas opciones técnicas para implementarlo. Por ejemplo, cuando se abastece la CPU de un fabricante, nuestro desarrollador debe evaluar primero las capacidades de ese componente para determinar cómo implementar el control. En el caso del arranque seguro, si la CPU ofrece la función High Assurance Boot (HAB), el desarrollador de Digi puede implementar el HAB en el producto en desarrollo para cumplir con el requisito de control de arranque seguro.

Este marco de seguridad garantiza que se incorpore una gama completa de controles de seguridad críticos durante el desarrollo del producto, pero sigue ofreciendo al desarrollador alguna opción en cuanto al método. Una vez establecidos todos los controles de seguridad y completado el desarrollo, hay que probar y validar cada uno de ellos.

Ejemplo 2: Un elemento de seguridad implementado por el usuario final

Otro ejemplo de función de código seguro es la capacidad de validar el código del usuario final que se ejecuta en un dispositivo. Con la tendencia futura de la computación de borde, la validación de código y la infraestructura para soportar esto en un dispositivo de borde se está convirtiendo en algo crítico. La validación de los objetos de usuario final que pueden ser objeto de scripts no se realiza a nivel del fabricante, sino a nivel del usuario final. El fabricante tiene que apoyar las funciones para que esto ocurra. A continuación, los usuarios finales deben habilitar estas funciones en sus dispositivos y codificarlas en el momento de la implantación.

Es importante señalar que es la validación de un control lo que garantiza un funcionamiento seguro. Esto ocurre no sólo en el nivel de fabricación, sino en todas las fases de implementación del producto. Para ver un conjunto de controles marco que los usuarios finales pueden aplicar para la seguridad de los dispositivos, consulte el sitio del Centro de Seguridad de Internet (CIS) en www.cisecurity.org.

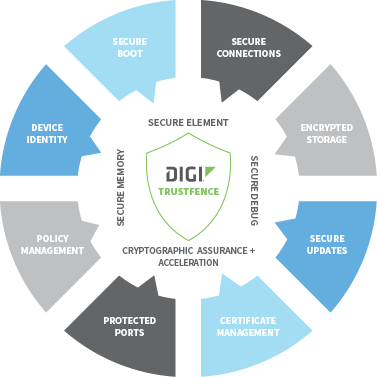

El marco de controles de seguridad del fabricante de Digi, denominado Digi TrustFence®, incluye:

- Arranque seguro

- Autenticación y conexiones seguras

- Almacenamiento encriptado

- Actualizaciones seguras

- Gestión de certificados y políticas

- Puertos de hardware protegidos

- Identidad del dispositivo

- Seguimiento y apoyo continuos

La solución Digi TrustFence® no es una única función de seguridad, como un programa de software que puede ser pirateado. Se trata de un enfoque múltiple diseñado para garantizar que los dispositivos estén protegidos de los ataques habituales, y que los integradores de dispositivos y los usuarios finales tengan la capacidad y las funciones necesarias para establecer una configuración segura en el despliegue.

La intención de Digi TrustFence® es iniciar la historia de la seguridad en IoT desde la perspectiva de la fabricación. Si usted es un integrador o un desarrollador de aplicaciones, existen marcos de seguridad similares como el OWASP top 10(www.owasp.org) para los controles de seguridad en los dispositivos de IoT . Estos marcos proporcionan controles que pueden implementarse en múltiples fases, desde el fabricante hasta el usuario final.

Para continuar esta historia, su propia organización debe evaluar lo que tiene en su lugar para un marco de seguridad. ¿Cuenta su organización con un conjunto de buenas prácticas publicadas? ¿Ofrece su proveedor un marco de seguridad para sus clientes? ¿Está aplicando plenamente todos los controles disponibles para evitar cualquier punto único de fallo?

Póngase en contacto con nosotros para iniciar una conversación sobre el sofisticado software y las soluciones de Digi que pueden apoyar sus objetivos de ciberseguridad.

Nota: Este artículo del blog se publicó por primera vez en diciembre de 2017 y se actualizó en diciembre de 2021.