A muchos profesionales les encantaría utilizar el protocolo de escritorio remoto (RDP) como piedra angular en sus entornos industriales, para permitir la supervisión remota, la configuración y la resolución de problemas de sistemas críticos como PLC, HMI y servidores SCADA.

RDP es un protocolo de comunicación de red propiedad de Microsoft que permite a los usuarios conectarse remotamente a otro ordenador, y es un protocolo accesible y estándar. Pero su comodidad conlleva una gran responsabilidad en materia de seguridad.

En el peligroso panorama actual de la ciberseguridad, dejar el RDP sin protección es como entregar las llaves de casa a desconocidos. Una conexión RDP comprometida puede paralizar las operaciones, interrumpir las líneas de producción e incluso poner en peligro los protocolos de seguridad.

Los riesgos de seguridad de RDP acechan en la sombra

RDP crea una amplia variedad de riesgos de seguridad, incluyendo:

- Superficies de ataque de la red: Para que RDP funcione, tienes que dejar los puertos de tu dispositivo abiertos en la red. Por desgracia, RDP suele venir con configuraciones débiles por defecto, como la autenticación a nivel de red (NLA) desactivada y contraseñas fáciles de adivinar, lo que lo deja muy abierto a ataques de fuerza bruta.

- Acceso sin restricciones: Por defecto, RDP permite el acceso desde cualquier dirección IP externa, lo que aumenta la superficie de ataque y su potencial de ataque.

- Movimiento lateral: Desde su sistema comprometido, pueden pivotar para acceder a otros activos valiosos dentro de su red.

Los procesos tradicionales para la seguridad RDP no son suficientes

Tradicionalmente, los expertos en seguridad recomendaban tomar las siguientes medidas para fortificar su acceso RDP:

- Activa la autenticación a nivel de red (NLA): Esto añade una capa extra de seguridad al requerir la autenticación del usuario antes de que se establezca una conexión.

- Restringir el acceso y los puertos: Limite el acceso RDP a direcciones IP y puertos específicos para evitar que intentos aleatorios lleguen a su sistema.

- Utilice contraseñas seguras y autenticación multifactor (MFA): Las contraseñas complejas y MFA añaden un obstáculo significativo para los atacantes, por lo que es mucho más difícil de romper sus defensas.

- Manténgalo actualizado: Parchear vulnerabilidades con prontitud es crucial, ya que el software obsoleto ofrece un punto de entrada fácil para los exploits.

- Considere alternativas: Explora alternativas seguras como VPNs o soluciones de acceso remoto dedicadas, especialmente para escenarios de alto riesgo. En la práctica, muy pocas organizaciones permiten RDP sin una VPN. Pero entonces el coste/complejidad de la VPN trae sus propios problemas, y las VPNs han tenido recientemente problemas que han hecho inútil su protección. Esto es especialmente malo si la configuración RDP es suelta/abierta basada en estar protegido por la VPN.

Por desgracia, ninguna de estas medidas es infalible. Sigue habiendo superficies de ataque abiertas en la red, y los atacantes pueden pasar de un sistema a otro. Y aunque las VPN cifran tus datos, pueden ser lentas, poco fiables y plantear problemas de privacidad según el proveedor y las prácticas del usuario.

La solución ideal para fortificar sus sistemas remotos es abordar todos los problemas de seguridad al tiempo que se permite el acceso RDP completo. No habría superficies de ataque (ni puertos expuestos), todos los datos estarían cifrados, solo se concedería acceso a aquellos autenticados criptográficamente y no se permitiría el movimiento lateral (a menos que se autorizara).

¿Suena imposible? No lo es con SSH No Ports.

Fortalezca su seguridad RDP con SSH Sin Puertos

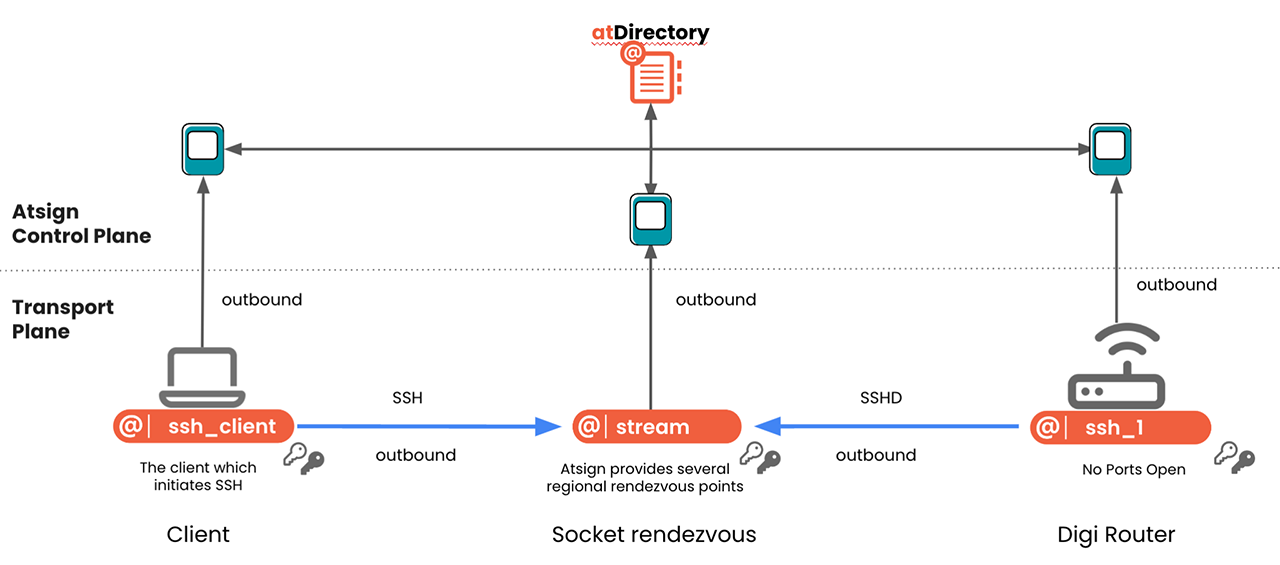

La solución SSH No Ports de Atsign elimina este riesgo creando un túnel seguro que se instala utilizando un plano de control cifrado. Imagínelo como un pasillo privado para sus datos, protegido por claves únicas almacenadas de forma segura en sus dispositivos.

Seguridad RDP mejorada con SSH sin puertos:

- No más puertos expuestos: SSH No Ports elimina la necesidad de puertos de red expuestos, un objetivo común para los atacantes. La eliminación de esta vulnerabilidad refuerza significativamente la seguridad de su RDP.

- Cifrado de extremo a extremo: Todos los datos transmitidos a través del túnel se cifran mediante claves que se cortan en el extremo. Esto garantiza la privacidad incluso si son interceptados por agentes malintencionados.

- Autenticación criptográfica: Cada intento de acceso se verifica mediante sólidos métodos criptográficos, bloqueando a los usuarios no autorizados y protegiendo aún más su sistema.

- Reducción del movimiento lateral: Cuando se implementa en todos sus dispositivos de red, el movimiento lateral prácticamente se elimina.

A diferencia de los métodos tradicionales, SSH No Ports elimina la necesidad de complejas configuraciones de cortafuegos o de gestionar numerosas contraseñas. Esto simplifica la gestión de la seguridad y agiliza el control de acceso.

Uso de RDP con SSH sin puertos

Con SSH Sin Puertos, el acceso RDP sin problemas es fácil:

- Crear el túnel seguro: El cliente SSH Sin Puertos crea un túnel cifrado hacia el servidor RDP remoto, estableciendo una conexión segura.

- Aproveche el RDP familiar: Su cliente RDP existente se conecta de forma segura a través de este túnel cifrado, proporcionándole la experiencia RDP familiar a la que está acostumbrado.

Más allá de RDP: Una solución versátil

Las ventajas de SSH No Ports van más allá de RDP. Puede establecer conexiones seguras para cualquier protocolo TCP, como VNC, HTTPS, ICA, etc.

Despliegue simplificado con los routers Digi

El despliegue de SSH Sin Puertos implica dos componentes clave:

- SSH No Ports Daemon: Esto se ejecuta en su router Digi IX40 o Digi EX50 dentro de un contenedor seguro Digi para mayor protección.

- Cliente SSH Sin Puertos: Este cliente fácil de instalar está disponible para varias plataformas, incluyendo Linux, MacOS y Windows.

Con SSH No Ports, puede alcanzar un nuevo nivel de seguridad y facilidad de uso para el acceso remoto. Elimine los puertos expuestos, aproveche el cifrado robusto, disfrute de la compatibilidad con protocolos versátiles y benefíciese de una implementación simplificada, todo en una solución integral.

Para más información y una prueba gratuita de 2 semanas de SSH No Ports, visite www.Noports.com hoy mismo.

Próximos pasos

Sobre el autor

Colin Constable es cofundador y director técnico de Atsign, una empresa pionera en soluciones de acceso remoto seguro como NoPorts. Esta innovadora tecnología permite conexiones seguras a dispositivos sin ningún puerto expuesto, lo que reduce significativamente la superficie de ataque para los hackers. Con más de 40 años de experiencia en tecnología, Colin dirige Atsign en la construcción de una Internet más segura y privada.

Colin Constable es cofundador y director técnico de Atsign, una empresa pionera en soluciones de acceso remoto seguro como NoPorts. Esta innovadora tecnología permite conexiones seguras a dispositivos sin ningún puerto expuesto, lo que reduce significativamente la superficie de ataque para los hackers. Con más de 40 años de experiencia en tecnología, Colin dirige Atsign en la construcción de una Internet más segura y privada.